Esta semana, a rede Monero sofreu um ataque de 51%. O projeto Qubic afirmou ter obtido controle sobre a maioria do poder de mineração do Monero - e comprovou isso reescrevendo com sucesso vários blocos. Isso soa alarmante: afinal, muitas pessoas acreditam que um ataque de 51% significa o fim para qualquer criptomoeda. Mas a realidade é bem menos dramática. Como o caso do Monero mostra, mesmo quando um atacante obtém temporariamente a maioria do poder de hash, isso não significa que a rede entrará em colapso. A blockchain continuou funcionando, o preço do XMR mal caiu e a vida seguiu em frente. Então, vamos explicar o que realmente é um ataque de 51%, por que não é o fim do mundo e o que incidentes passados nos ensinaram.

O que é um Ataque de 51% - e o que ele não pode fazer

Em termos simples, um ataque de 51% ocorre quando um grupo coordenado de mineradores controla mais da metade do poder computacional total de uma blockchain. Isso permite que eles minerem novos blocos mais rápido que o resto da rede combinado.

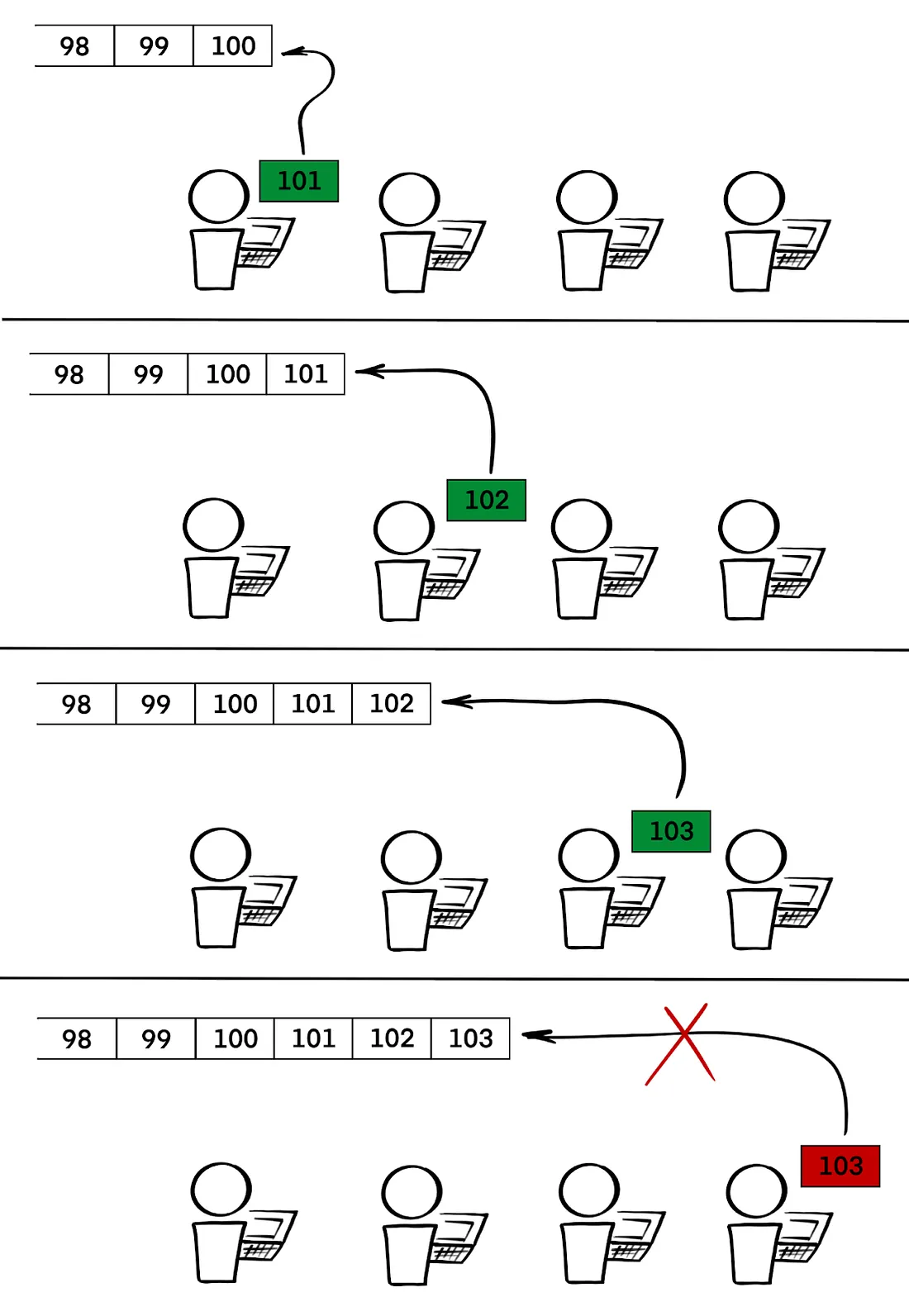

Em condições normais - quando o poder de mineração está distribuído entre muitos mineradores independentes - todos que encontram um novo bloco querem anunciá-lo à rede o mais rápido possível. Se atrasarem, outro minerador pode publicar um bloco diferente na mesma altura, e haverá uma corrida para ver qual versão acaba na cadeia oficial e qual é descartada.

Mas se um minerador tem mais poder de hash que todos os outros combinados, ele pode se dar ao luxo de ficar em silêncio. Em vez de transmitir seus blocos imediatamente, podem secretamente construir uma versão alternativa da blockchain. Depois, liberam sua cadeia mais longa de uma só vez - e a rede, seguindo as regras de Prova de Trabalho, a aceitará, pois representa o maior trabalho total.

Isso significa que o atacante pode desfazer blocos previamente confirmados. Imagine que você recebeu um pagamento em cripto - e depois descobriu que o bloco em que estava foi removido da cadeia. Suas moedas desapareceram e foram devolvidas à pessoa que originalmente as enviou.

Então, o que um atacante de 51% pode realmente fazer?

- Reverter transações confirmadas, incluindo as próprias, para realizar gastos duplos.

- Censurar transações, excluindo aquelas de que não gosta dos blocos.

Mas vamos deixar claro o que um atacante de 51% não pode fazer:

- Não pode forjar transações ou roubar moedas que não lhe pertencem - eles não têm suas chaves privadas.

- Não pode reverter pagamentos enviados antes de começar a construir sua cadeia secreta - apenas blocos criados após o início do ataque podem ser reescritos.

- Não pode "quebrar o protocolo" ou reescrever as regras da blockchain. Mesmo que tentem minerar blocos vazios (sem transações), só podem congelar a rede temporariamente.

No final, controlar a maioria do poder de hash não é uma varinha mágica. Só dá a capacidade de reorganizar as páginas mais recentes da blockchain.

O Incidente Monero-Qubic: Sem Necessidade de Pânico

Voltemos ao drama do Monero. O projeto Qubic conseguiu controlar mais de 51% do poder de hash do Monero - não através de força bruta, mas incentivando criativamente mineradores de CPU. O Qubic ofereceu recompensas em seus tokens nativos QUBIC para quem minerasse Monero através de seu próprio pool. Como resultado, a participação do Qubic na mineração do Monero saltou de apenas 1,5% em maio para mais de 25% no final de julho. Então, em 12 de agosto, anunciaram que haviam ultrapassado o limite de 50%. Em apenas quatro horas, o Qubic minerou 63 dos 122 blocos do Monero - um pouco mais da metade.

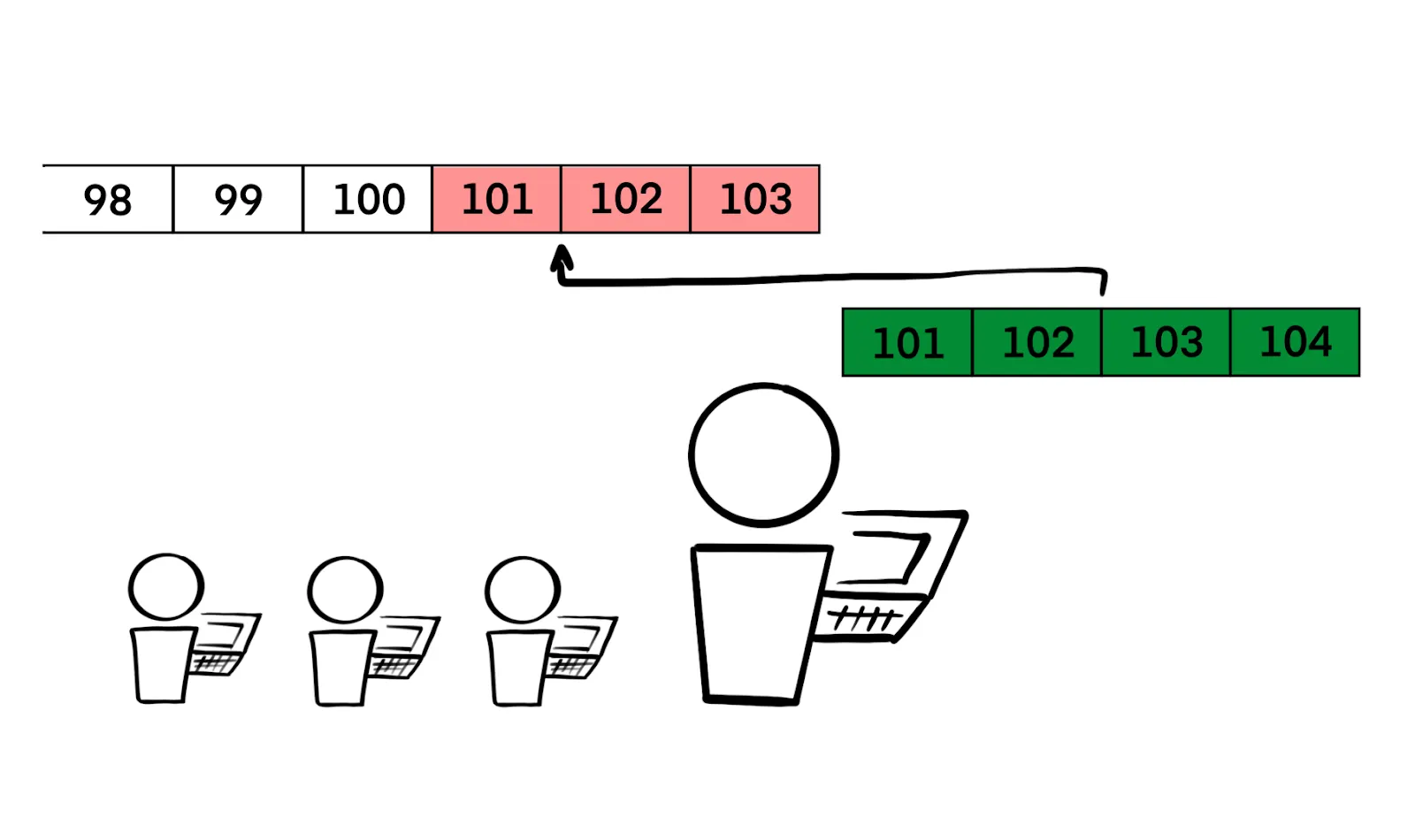

O que eles realmente fizeram com esse poder? Realizaram uma reorganização de cadeia com seis blocos de profundidade. Não foram detectados gastos duplos nem tentativas de censura - apenas uma demonstração da vulnerabilidade do Monero. Foi mais uma prova de conceito do que um ataque econômico.

A comunidade Monero não ficou parada. Em resposta, alguém lançou um ataque DDoS contra a infraestrutura do Qubic. O poder de hash dos mineradores do Qubic caiu mais de dois terços, fazendo com que caíssem do primeiro para o sétimo lugar entre os pools de mineração do Monero - pelo menos por algumas horas. O Qubic depois se recuperou e mais uma vez reivindicou a maioria do poder de hash, mas nesse ponto o pânico já havia diminuído. As pessoas viram que nada catastrófico realmente aconteceu.

E o preço do Monero? Muitos esperavam uma queda - afinal, a confiança na rede parecia abalada. Mas na realidade, o XMR mal caiu. No auge do incidente, o Monero caiu cerca de 7-8%, o que está dentro da variação diária normal para altcoins. E no dia seguinte, o preço se recuperou 11% em relação ao mínimo local. Os detentores não entraram em pânico. Eles entenderam que o ataque era temporário e não havia quebrado nada fundamental no Monero.

Na Rabbit Swap, também não observamos nada fora do normal. Não houve frenesi de negociação, nem queda nas trocas de Monero. O XMR permaneceu um dos ativos mais populares no rabbit.io. E a reorganização da cadeia nem sequer afetou perceptivelmente as velocidades de troca - pois exigimos de 12 a 15 confirmações por transação, e o Qubic nunca reorganizou tantos blocos de uma vez.

A comunidade, de certa forma, recebeu um alerta - e uma espécie de reforço imunológico. Agora está claro: mesmo um ataque de 51% "bem-sucedido" não é nem de longe tão perigoso quanto as pessoas supõem. Ainda assim, a lição é útil: descentralização importa, e os usuários podem querer evitar minerar com pools que ficam muito grandes.

Ataques de 51% Notáveis e o que Aconteceu Depois

Ataques de 51% não são novidade. Já aconteceram antes - principalmente em blockchains menores onde controlar a maioria do poder de hash é relativamente fácil. Vimos ataques bem-sucedidos contra Verge, MonaCoin, Vertcoin e Litecoin Cash em 2018-2019. O Bitcoin Gold (BTG) também foi alvo duas vezes - uma em 2018 e outra em 2020 - com perdas combinadas superiores a US$ 18 milhões.

Mas vamos examinar mais de perto dois casos particularmente importantes.

Ethereum Classic (ETC), 2020

Em agosto de 2020, o Ethereum Classic sofreu uma série de profundos ataques de 51%. Em um ponto, os atacantes conseguiram reorganizar mais de 7.000 blocos - cerca de dois dias completos de transações. Ocorreram gastos duplos reais, com os destinatários perdendo cerca de 807.000 ETC (valendo aproximadamente US$ 5 milhões na época).

Você pensaria que esse tipo de ataque destruiria toda a confiança na rede - mas não aconteceu. O ETC sobreviveu. E ainda mais surpreendente, o preço mal se moveu: após o pior ataque, o ETC estava sendo negociado em torno de US$ 6,86, apenas 4% abaixo do valor anterior. Os mercados praticamente ignoraram.

A maior reação veio de provedores de infraestrutura:

- OKEx ameaçou deslistar o ETC devido aos ataques repetidos.

- Coinbase aumentou os tempos de depósito do ETC para 2 semanas, para reduzir o risco de confirmar transações que poderiam ser revertidas depois.

Os desenvolvedores do Ethereum Classic responderam introduzindo atualizações e procurando mineradores amigos para ajudar a estabilizar a rede. Apesar de ser rotulado como vulnerável, o ETC ainda opera hoje e permanece entre as 50 principais criptomoedas.

Bitcoin SV (BSV), 2021

Em 2021, o Bitcoin SV - um fork do Bitcoin - enfrentou uma situação bizarra: não apenas um, mas vários ataques de 51% sobrepostos. Como isso é possível? Afinal, cada atacante deveria precisar da maioria do poder de hash.

No caso do BSV, um único minerador desconhecido lançou várias cadeias concorrentes simultaneamente. Em momentos diferentes, eles publicavam versões diferentes da blockchain. Como resultado, houve caos. Diferentes nós estavam seguindo cadeias "corretas" diferentes.

A Associação BSV acabou recomendando uma solução drástica: configurar manualmente os nós para rejeitar blocos do atacante. Isso significou substituir temporariamente as regras padrão da rede. Nem todos concordaram - alguns nós seguiram uma cadeia, outros seguiram outra. Mas quando o atacante parou, a regra usual de "a cadeia mais longa vence" foi restaurada. Os nós ressincronizaram e o BSV continuou funcionando.

Então, por que o BSV era vulnerável? Porque usa SHA-256, o mesmo algoritmo de mineração do Bitcoin - mas com uma fração do poder de hash. Isso tornou relativamente barato para um atacante alugar ou redirecionar mineradores SHA-256 e atacar o BSV. Apesar do ataque humilhante, o BSV não morreu. Sua reputação foi afetada, mas a moeda ainda é negociada hoje - e ainda está disponível no rabbit.io. Durante o ataque, o preço caiu - mas não de forma catastrófica. Os detentores permaneceram surpreendentemente calmos, esperando o caos passar.

Por um lado, é difícil imaginar alguém confiando em uma rede onde transações confirmadas podem ser silenciosamente desfeitas. Mas por outro, a maioria desses ataques visou redes pequenas - moedas marginais com baixo poder de hash que as pessoas nunca tratam como reservas seguras de valor. O mercado muitas vezes reage com indiferença.

As coisas seriam muito diferentes se alguém tentasse isso no Bitcoin - mas isso é essencialmente impossível. O custo de tal ataque seria astronômico e completamente antieconômico. Em contraste, cadeias menores são frequentemente atacadas usando poder de hash alugado em marketplaces de mineração - é barato e fácil.

É isso que torna a história do Monero desta semana tão interessante. É um exemplo raro de uma criptomoeda popular sendo vítima de um verdadeiro ataque de 51%. E mais, o ataque mostrou que você nem precisa alugar ou comprar poder de hash massivo. Você pode obtê-lo coletivamente oferecendo tokens basicamente inúteis como incentivo.

O que levanta um pensamento sóbrio: se isso é possível, então talvez nenhuma rede seja realmente segura - nem mesmo o Bitcoin.

Um Ataque de 51% Bem-Sucedido ao Bitcoin - Por Dentro

Tecnicamente falando, até o Bitcoin já sofreu um ataque de 51%. Mas neste caso, não veio de agentes maliciosos - veio dos próprios desenvolvedores do Bitcoin, tentando salvar a rede.

Em agosto de 2010, um bug crítico foi descoberto no código-base do Bitcoin. Ele permitia que alguém criasse uma transação com dois outputs de 92 bilhões de BTC cada. Sim, sério - o bloco #74638 incluía uma transação que enviava um total de 184.467.440.737 BTC para três endereços diferentes. Isso quebrou tudo: violou o limite de oferta de 21 milhões de BTC, perturbou o consenso e ameaçou matar o Bitcoin antes que ele tivesse chance de ter sucesso.

Mas Satoshi Nakamoto e outros desenvolvedores principais agiram rápido. Dentro de cinco horas, lançaram um patch que corrigiu o bug e impediu tais transações malformadas. Eles então pediram aos mineradores que começassem a construir sobre o bloco #74637, efetivamente substituindo o bloco #74638 e eliminando a transação inválida da blockchain.

Anteriormente neste artigo, eu disse que um ataque de 51% não pode reverter blocos que foram confirmados antes do início do ataque. Mas neste caso, os desenvolvedores conseguiram exatamente isso - porque a versão corrigida da cadeia foi apoiada por uma esmagadora maioria do poder de hash da rede. Isso deu a ela a capacidade de ultrapassar a cadeia "ruim", que tinha uma vantagem de cinco horas. Quando a versão corrigida ficou mais longa, o resto da rede a adotou e as moedas inválidas desapareceram. O Bitcoin foi salvo.

Claro, isso aconteceu quando o poder de hash do Bitcoin ainda era minúsculo, e a comunidade era pequena e unida. Convencer a maioria dos mineradores a aceitar o rollback não foi difícil - especialmente porque o próprio Satoshi ainda estava minerando ativamente e tinha influência significativa. Mas o precedente é importante: ninguém olha para esse evento com horror ou o chama de "ataque" no sentido usual. O Bitcoin sobreviveu - e continuou a prosperar.

Um ataque de 51% é uma ferramenta - não é bom ou mau por si só. Tudo depende de quem a está usando. Agentes maliciosos podem tentar explorá-la para obter lucro. Mas participantes honestos também podem usá-la, como último recurso, para proteger a rede.

No final, blockchains não são apenas código - são comunidades. E se uma comunidade é forte e bem organizada, pode resistir a ataques - ou até revidar com as mesmas ferramentas.

Por que Ataques de 51% Raramente Levam ao Desastre

No whitepaper original do Bitcoin, o ataque de 51% é reconhecido como um problema teórico - um que o autor admite não ter solução clara. Desde então, o conceito carrega um peso mítico: uma ameaça tão fundamental que parece imparável e aterrorizante por padrão.

E depois de ler tudo neste artigo, você pode se pegar pensando:

E se agências de inteligência estiverem minerando secretamente cadeias paralelas de todas as principais criptomoedas há anos, apenas esperando o momento certo para publicá-las e desfazer todas as transações - apagando a história das criptos para o deleite de governos e reguladores em todos os lugares?

É um pensamento assustador. Mas na prática, é quase impossível.

Realizar um ataque de 51% de longo prazo é incrivelmente caro. Você precisa de:

- uma quantidade esmagadora de poder computacional (em Prova de Trabalho), ou

- comprar mais de dois terços de todas as moedas em stake (em redes de Prova de Participação).

No Bitcoin, por exemplo, manter 51% da rede custaria dezenas de bilhões de dólares em hardware e eletricidade. Claro, talvez uma agência de inteligência pudesse esconder esse tipo de operação - pelo menos as máquinas e o uso de energia. Mas em sistemas de Prova de Participação como Ethereum não há como se esconder. Todos os stakes são visíveis na cadeia. Nenhuma agência pode acumular secretamente 67% do conjunto de validadores sem que todos percebam.

O ataque ao Monero desta semana foi estimado em US$ 75 milhões por dia para ser sustentado. Isso não significa que o Qubic literalmente perdia US$ 75 milhões por dia. O ponto é: seja publicando cada bloco imediatamente ou segurando todos por um dia, seus custos de energia e infraestrutura são os mesmos. O que muda é o risco. Enquanto você segura os blocos, a comunidade pode responder - eles podem trazer novos mineradores ou cortar seu acesso à rede. Se tiverem sucesso, você desperdiçou todo seu trabalho e sua cadeia nunca é aceita. Nesse cenário, o atacante arca com o custo total - potencialmente dezenas de milhões - sem nenhum retorno. Então US$ 75 milhões não são uma perda diária, mas são o limite superior do risco. E poucos podem arcar com esse nível de risco - especialmente se estiverem tentando continuar o ataque por semanas ou meses.

É por isso que até ataques de 51% "bem-sucedidos" - como o que acabamos de testemunhar - tendem a ser de curta duração e, no final, inconsequentes. Eles agitam as coisas por um momento, talvez causem algum drama, mas no final, a rede se recupera, o dano é limitado e o impacto de longo prazo é mínimo.

O mito do ataque de 51% é mais assustador que a realidade.