इस सप्ताह, मोनेरो नेटवर्क ने खुद को 51% हमले के तहत पाया। क्यूबिक परियोजना ने दावा किया कि उसने मोनेरो की अधिकांश खनन शक्ति पर नियंत्रण हासिल कर लिया था - और कई ब्लॉकों को सफलतापूर्वक फिर से लिखकर इसका समर्थन किया। यह चिंताजनक लगता है: आखिरकार, बहुत से लोग मानते हैं कि 51% हमला किसी भी क्रिप्टोक्यूरेंसी के लिए विनाशकारी होता है। लेकिन वास्तविकता बहुत कम नाटकीय है। जैसा कि मोनेरो केस दिखाता है, जब कोई हमलावर अस्थायी रूप से बहुमत हैशपावर प्राप्त कर लेता है, तो इसका मतलब यह नहीं है कि नेटवर्क ढह जाता है। ब्लॉकचेन चलता रहा, एक्सएमआर की कीमत शायद ही गिरी, और जीवन चलता रहा। तो आइए जानते हैं कि 51% हमला वास्तव में क्या है, यह दुनिया का अंत क्यों नहीं है, और पिछली घटनाओं ने हमें क्या सिखाया है।

51% हमला क्या है - और यह क्या नहीं कर सकता है

सरल शब्दों में, 51% हमला तब होता है जब खनिकों का एक समन्वित समूह एक ब्लॉकचेन की कुल कंप्यूटिंग शक्ति के आधे से अधिक को नियंत्रित करता है। यह उन्हें नेटवर्क के बाकी हिस्सों की तुलना में तेजी से नए ब्लॉक माइन करने की अनुमति देता है।

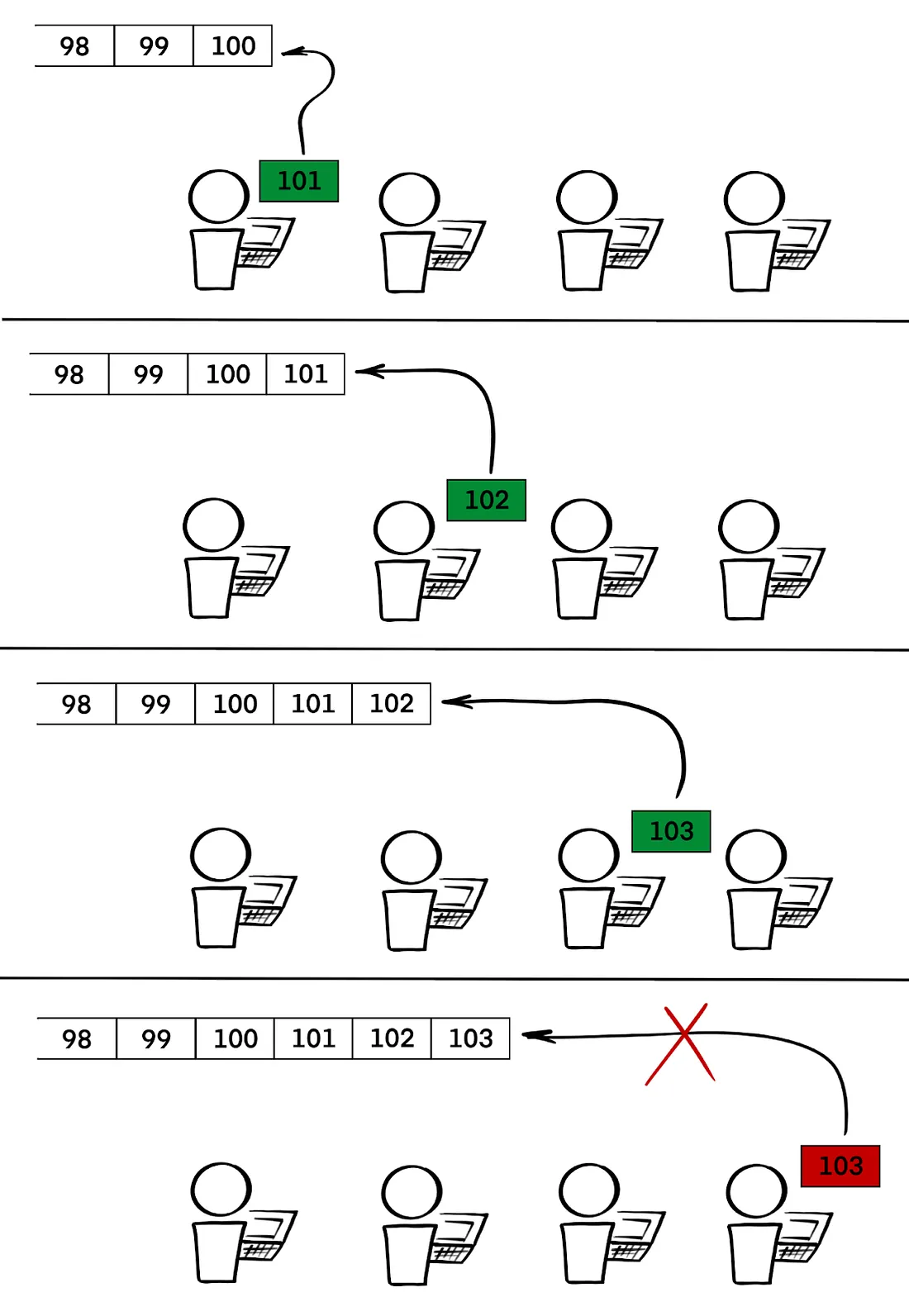

सामान्य परिस्थितियों में - जब खनन शक्ति कई स्वतंत्र खनिकों के बीच वितरित की जाती है - हर कोई जो एक नया ब्लॉक पाता है, वह जितनी जल्दी हो सके नेटवर्क को इसकी घोषणा करना चाहता है। यदि वे देरी करते हैं, तो कोई अन्य खनिक उसी ऊंचाई पर एक अलग ब्लॉक प्रकाशित कर सकता है, और यह देखने के लिए एक दौड़ होगी कि कौन सा संस्करण आधिकारिक श्रृंखला में समाप्त होता है और कौन सा त्याग दिया जाता है।

लेकिन अगर एक खनिक के पास बाकी सभी की तुलना में अधिक हैशपावर है, तो वे चुप रहने का जोखिम उठा सकते हैं। अपने ब्लॉकों को तुरंत प्रसारित करने के बजाय, वे गुप्त रूप से ब्लॉकचेन का एक वैकल्पिक संस्करण बना सकते हैं। बाद में, वे अपनी लंबी श्रृंखला को एक साथ जारी करते हैं - और नेटवर्क, प्रूफ-ऑफ-वर्क के नियमों का पालन करते हुए, इसे स्वीकार करेगा, क्योंकि यह अधिक कुल कार्य का प्रतिनिधित्व करता है।

इसका मतलब है कि हमलावर पहले से पुष्टि किए गए ब्लॉकों को पूर्ववत कर सकता है। कल्पना कीजिए कि आपको एक क्रिप्टो भुगतान मिला - और फिर पता चला कि वह ब्लॉक जिसमें वह था, श्रृंखला से हटा दिया गया है। आपके सिक्के चले गए हैं, और वे उस व्यक्ति को वापस कर दिए गए हैं जिसने उन्हें मूल रूप से भेजा था।

तो एक 51% हमलावर वास्तव में क्या कर सकता है?

- अपने स्वयं सहित पुष्टि किए गए लेनदेन को उलट दें, ताकि दोहरे खर्च किए जा सकें।

- लेनदेन को सेंसर करें, उन लोगों को छोड़कर जो उन्हें ब्लॉकों से पसंद नहीं हैं।

लेकिन आइए स्पष्ट करें कि एक 51% हमलावर क्या नहीं कर सकता है।

- वे लेनदेन को जाली नहीं बना सकते या उन सिक्कों को चोरी नहीं कर सकते जो उनके नहीं हैं - उनके पास आपकी निजी कुंजी नहीं है।

- वे उन भुगतानों को उलट नहीं सकते जो उन्होंने अपनी गुप्त श्रृंखला बनाना शुरू करने से पहले भेजे थे - केवल वे ब्लॉक जो हमले शुरू होने के बाद बनाए गए थे, उन्हें फिर से लिखा जा सकता है।

- वे "प्रोटोकॉल को तोड़" नहीं सकते या ब्लॉकचेन के नियमों को फिर से नहीं लिख सकते। भले ही वे खाली ब्लॉक (बिना लेनदेन के) माइन करने की कोशिश करें, वे केवल अस्थायी रूप से नेटवर्क को फ्रीज कर सकते हैं।

अंत में, अधिकांश हैशपावर को नियंत्रित करना जादुई छड़ी नहीं है। यह केवल ब्लॉकचेन के सबसे हाल के पृष्ठों को पुनर्गठित करने की क्षमता देता है।

मोनेरो-क्यूबिक घटना: घबराने की जरूरत नहीं

आइए मोनेरो नाटक पर वापस आते हैं। क्यूबिक परियोजना मोनेरो के 51% से अधिक हैशपावर पर नियंत्रण हासिल करने में कामयाब रही - क्रूर बल के माध्यम से नहीं, बल्कि सीपीयू खनिकों को रचनात्मक रूप से प्रोत्साहित करके। क्यूबिक ने अपने मूल क्यूबिक टोकन में उन लोगों को पुरस्कार की पेशकश की, जिन्होंने अपने स्वयं के पूल के माध्यम से मोनेरो का खनन किया। परिणामस्वरूप, मोनेरो खनन में क्यूबिक की हिस्सेदारी मई में सिर्फ 1.5% से बढ़कर जुलाई के अंत तक 25% से अधिक हो गई। फिर, 12 अगस्त को, उन्होंने घोषणा की कि उन्होंने 50% की सीमा पार कर ली है। सिर्फ चार घंटे के भीतर, क्यूबिक ने 122 मोनेरो ब्लॉकों में से 63 का खनन किया - आधे से थोड़ा अधिक।

तो उन्होंने उस शक्ति से वास्तव में क्या किया? उन्होंने छह ब्लॉक गहरी एक श्रृंखला पुनर्गठन किया। कोई दोहरा खर्च नहीं पाया गया, कोई सेंसरशिप का प्रयास नहीं किया गया - बस मोनेरो की भेद्यता का प्रदर्शन। यह एक आर्थिक हमले की तुलना में अवधारणा का एक प्रमाण अधिक था।

मोनेरो समुदाय ने इसे झूठ नहीं माना। जवाब में, किसी ने क्यूबिक के बुनियादी ढांचे पर एक डीडीओएस हमला शुरू कर दिया। क्यूबिक के खनिकों से हैशपावर दो-तिहाई से अधिक गिर गया, जिससे उन्हें मोनेरो खनन पूल में पहले स्थान से सातवें स्थान पर धकेल दिया गया - कम से कम कुछ घंटों के लिए। क्यूबिक बाद में ठीक हो गया और एक बार फिर बहुमत हैशपावर का दावा किया, लेकिन उस बिंदु तक, घबराहट काफी हद तक कम हो गई थी। लोगों ने देखा था कि वास्तव में कुछ भी विनाशकारी नहीं हुआ था।

और मोनेरो की कीमत के बारे में क्या? कई लोगों को गिरावट की उम्मीद थी - आखिरकार, नेटवर्क में विश्वास हिल गया था। लेकिन वास्तव में, एक्सएमआर शायद ही गिरा। घटना के चरम पर, मोनेरो लगभग 7-8% गिर गया, जो altcoins के लिए सामान्य दैनिक अस्थिरता की सीमा के भीतर है। और अगले ही दिन, कीमत अपने स्थानीय निचले स्तर से 11% उछल गई। धारक घबराए नहीं थे। वे समझते थे कि हमला अस्थायी था और मोनेरो में मौलिक रूप से कुछ भी नहीं टूटा था।

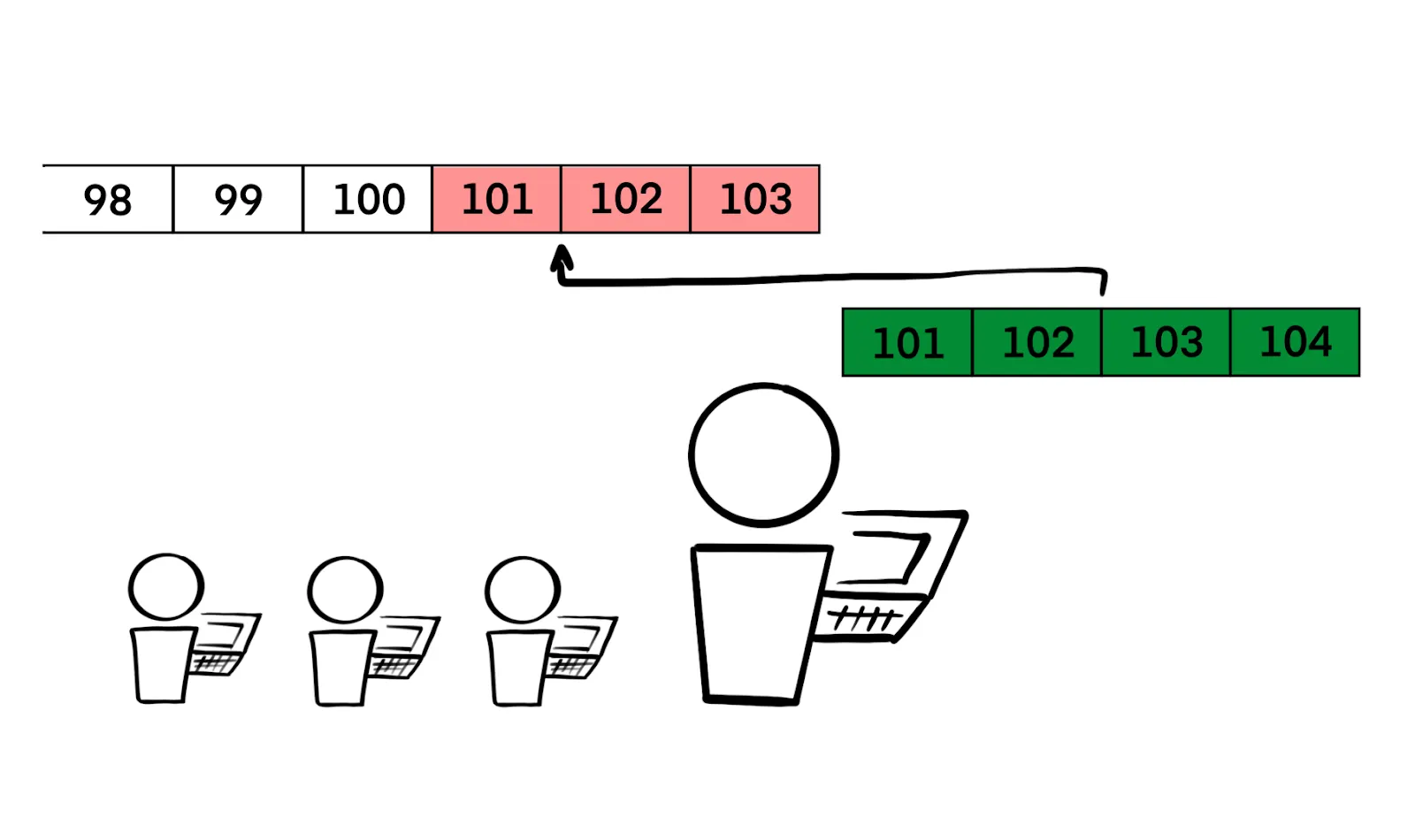

रैबिट स्वैप पर भी, हमने कुछ भी असामान्य नहीं देखा। कोई ट्रेडिंग उन्माद नहीं था, मोनेरो स्वैप में कोई गिरावट नहीं थी। एक्सएमआर rabbit.io पर सबसे लोकप्रिय संपत्तियों में से एक बना रहा। और श्रृंखला पुनर्गठन ने स्वैप गति को भी ध्यान देने योग्य रूप से प्रभावित नहीं किया - क्योंकि हमें प्रति लेनदेन 12 से 15 पुष्टिकरण की आवश्यकता होती है, और क्यूबिक ने एक बार में इतने सारे ब्लॉक को कभी भी पुनर्गठित नहीं किया।

समुदाय को, एक अर्थ में, एक वेक-अप कॉल मिला - और एक तरह का प्रतिरक्षा बूस्ट। अब यह स्पष्ट है: यहां तक कि एक "सफल" 51% हमला भी उतना खतरनाक नहीं है जितना लोग मानते हैं। फिर भी, सबक उपयोगी है: विकेंद्रीकरण मायने रखता है, और उपयोगकर्ता उन पूलों के साथ खनन से बचना चाह सकते हैं जो बहुत बड़े हो जाते हैं।

उल्लेखनीय 51% हमले और उसके बाद क्या हुआ

51% हमले नए नहीं हैं। वे पहले भी हो चुके हैं - ज्यादातर छोटे ब्लॉकचेन पर जहां अधिकांश हैशपावर को नियंत्रित करना अपेक्षाकृत आसान होता है। हमने 2018-2019 में वर्ज, मोनाकॉइन, वर्टकोइन और लाइटकॉइन कैश पर सफल हमले देखे हैं। बिटकॉइन गोल्ड (बीटीजी) को भी दो बार लक्षित किया गया था - एक बार 2018 में और फिर 2020 में - जिसमें कुल नुकसान $18 मिलियन से अधिक था।

लेकिन आइए दो विशेष रूप से महत्वपूर्ण मामलों पर करीब से नज़र डालें।

एथेरियम क्लासिक (ईटीसी), 2020

अगस्त 2020 में, एथेरियम क्लासिक को गहरे 51% हमलों की एक श्रृंखला का सामना करना पड़ा। एक बिंदु पर, हमलावर 7,000 से अधिक ब्लॉकों को पुनर्गठित करने में कामयाब रहे - यह लगभग दो पूर्ण दिनों का लेनदेन है। वास्तविक दोहरे खर्च हुए, जिसमें प्राप्तकर्ताओं को कथित तौर पर लगभग 807,000 ईटीसी (उस समय लगभग $5 मिलियन के लायक) का नुकसान हुआ।

आप सोचेंगे कि इस तरह का हमला नेटवर्क में सभी विश्वास को नष्ट कर देगा - लेकिन ऐसा नहीं हुआ। ईटीसी बच गया। और इससे भी अधिक आश्चर्यजनक रूप से, कीमत शायद ही हिली: सबसे बुरे हमले के बाद, ईटीसी लगभग $6.86 पर कारोबार कर रहा था, जो पहले की तुलना में केवल 4% कम था। बाजारों ने इसे काफी हद तक अनदेखा कर दिया।

बड़ी प्रतिक्रिया बुनियादी ढांचा प्रदाताओं से आई:

- ओकेएक्स ने बार-बार हमलों के कारण ईटीसी को डिलिस्ट करने की धमकी दी।

- कॉइनबेस ने ईटीसी जमा समय को 2 सप्ताह तक बढ़ा दिया, ताकि उन लेनदेन की पुष्टि के जोखिम को कम किया जा सके जो बाद में उलट सकते हैं।

एथेरियम क्लासिक डेवलपर्स ने अपडेट पेश करके और नेटवर्क को स्थिर करने में मदद करने के लिए अनुकूल खनिकों तक पहुंचकर जवाब दिया। कमजोर के रूप में लेबल किए जाने के बावजूद, ईटीसी आज भी संचालित होता है और शीर्ष 50 क्रिप्टोक्यूरेंसी में बना हुआ है।

बिटकॉइन एसवी (बीएसवी), 2021

2021 में, बिटकॉइन एसवी - बिटकॉइन का एक कांटा - को एक अजीबोगरीब स्थिति का सामना करना पड़ा: केवल एक नहीं, बल्कि कई अतिव्यापी 51% हमले। यह कैसे संभव है? आखिरकार, प्रत्येक हमलावर को बहुमत हैशपावर की आवश्यकता होती है।

बीएसवी के मामले में, एक अज्ञात खनिक ने एक साथ कई प्रतिस्पर्धी श्रृंखलाएं शुरू कीं। विभिन्न बिंदुओं पर, वे ब्लॉकचेन के विभिन्न संस्करणों को प्रकाशित करेंगे। परिणामस्वरूप, अराजकता थी। विभिन्न नोड्स विभिन्न "सही" श्रृंखलाओं का पालन कर रहे थे।

बीएसवी एसोसिएशन ने अंततः एक कठोर समाधान की सिफारिश की: मैन्युअल रूप से नोड्स को हमलावर से ब्लॉकों को अस्वीकार करने के लिए कॉन्फ़िगर करें। इसका मतलब था कि नेटवर्क के डिफ़ॉल्ट नियमों को अस्थायी रूप से ओवरराइड करना। हर कोई इससे सहमत नहीं था - कुछ नोड्स ने एक श्रृंखला का पालन किया, दूसरों ने दूसरे का। लेकिन एक बार जब हमलावर रुक गया, तो सामान्य "सबसे लंबी श्रृंखला जीतती है" नियम बहाल कर दिया गया। नोड्स फिर से सिंक्रनाइज़ हो गए, और बीएसवी चलता रहा।

तो बीएसवी कमजोर क्यों था? क्योंकि यह SHA-256 का उपयोग करता है, बिटकॉइन के समान खनन एल्गोरिथम - लेकिन हैशपावर के एक अंश के साथ। इससे हमलावर के लिए SHA-256 खनिकों को किराए पर लेना या पुनर्निर्देशित करना और बीएसवी को लक्षित करना अपेक्षाकृत सस्ता हो गया। अपमानजनक हमले के बावजूद, बीएसवी नहीं मरा। इसकी प्रतिष्ठा को नुकसान पहुंचा, लेकिन सिक्का आज भी कारोबार करता है - और अभी भी rabbit.io पर उपलब्ध है। हमले के दौरान, कीमत गिरी - लेकिन विनाशकारी रूप से नहीं। धारक आश्चर्यजनक रूप से शांत रहे, अराजकता के गुजरने का इंतजार कर रहे थे।

एक तरफ, यह कल्पना करना मुश्किल है कि कोई ऐसे नेटवर्क पर भरोसा क्यों करेगा जहां पुष्टि किए गए लेनदेन को चुपचाप पूर्ववत किया जा सकता है। लेकिन दूसरी तरफ, इनमें से अधिकांश हमलों ने छोटे नेटवर्क को लक्षित किया - कम हैशपावर वाले सीमांत सिक्के जिन्हें लोग कभी भी मूल्य के सुरक्षित भंडार के रूप में नहीं मानते हैं। बाजार अक्सर shrug के साथ प्रतिक्रिया करता है।

अगर कोई बिटकॉइन पर ऐसा करने की कोशिश करता तो चीजें बहुत अलग होतीं - लेकिन यह अनिवार्य रूप से असंभव है। इस तरह के हमले की लागत खगोलीय और पूरी तरह से अव्यावहारिक होगी। इसके विपरीत, छोटी श्रृंखलाओं पर अक्सर खनन बाजारों से किराए पर लिए गए हैशपावर का उपयोग करके हमला किया जाता है - यह सस्ता और आसान है।

यही बात इस सप्ताह की मोनेरो कहानी को इतना दिलचस्प बनाती है। यह एक लोकप्रिय क्रिप्टोक्यूरेंसी का एक दुर्लभ उदाहरण है जो एक वास्तविक 51% हमले का शिकार हुआ। और इससे भी अधिक, हमले ने दिखाया कि आपको भारी हैशपावर किराए पर लेने या खरीदने की भी आवश्यकता नहीं है। आप लोगों को मूल रूप से बेकार टोकन प्रोत्साहन के रूप में पेश करके इसे क्राउडसोर्स कर सकते हैं।

जो एक गंभीर विचार उठाता है: यदि यह संभव है, तो शायद कोई भी नेटवर्क वास्तव में सुरक्षित नहीं है - यहां तक कि बिटकॉइन भी नहीं।

बिटकॉइन पर एक सफल 51% हमला - अंदर से

तकनीकी रूप से, बिटकॉइन ने भी 51% हमले का अनुभव किया है। लेकिन इस मामले में, यह दुर्भावनापूर्ण अभिनेताओं से नहीं आया - यह बिटकॉइन के अपने डेवलपर्स से आया, जो नेटवर्क को बचाने की कोशिश कर रहे थे।

अगस्त 2010 में, बिटकॉइन कोडबेस में एक महत्वपूर्ण बग की खोज की गई थी। इसने किसी को प्रत्येक 92 बिलियन बीटीसी के दो आउटपुट के साथ एक लेनदेन बनाने की अनुमति दी। हाँ, गंभीरता से - ब्लॉक #74638 में एक लेनदेन शामिल था जिसने कुल 184,467,440,737 बीटीसी को तीन अलग-अलग पतों पर भेजा था। इसने सब कुछ तोड़ दिया: इसने 21 मिलियन बीटीसी आपूर्ति कैप का उल्लंघन किया, सर्वसम्मति को बाधित किया, और बिटकॉइन को सफल होने का मौका मिलने से पहले ही मारने की धमकी दी।

लेकिन सातोशी नाकामोटो और अन्य मुख्य डेवलपर्स ने तेजी से कार्य किया। पांच घंटे के भीतर, उन्होंने एक पैच जारी किया जिसने बग को ठीक किया और ऐसे गलत लेनदेन को रोका। फिर उन्होंने खनिकों से ब्लॉक #74637 के ऊपर निर्माण शुरू करने का आग्रह किया, प्रभावी ढंग से ब्लॉक #74638 को बदलकर और ब्लॉकचेन से अमान्य लेनदेन को हटाकर।

इस लेख में पहले, मैंने कहा था कि एक 51% हमला उन ब्लॉकों को उलट नहीं सकता है जिनकी पुष्टि हमला शुरू होने से पहले की गई थी। लेकिन इस मामले में, डेवलपर्स ठीक वही करने में सक्षम थे - क्योंकि श्रृंखला के पैच किए गए संस्करण को नेटवर्क के हैशपावर के एक भारी बहुमत द्वारा समर्थित किया गया था। इसने इसे "बुरे" श्रृंखला को पछाड़ने की क्षमता दी, जिसमें पांच घंटे की बढ़त थी। एक बार जब सही किया गया संस्करण लंबा हो गया, तो शेष नेटवर्क ने इसे अपनाया, और अमान्य सिक्के गायब हो गए। बिटकॉइन बच गया।

बेशक, यह तब हुआ जब बिटकॉइन का हैशपावर अभी भी बहुत छोटा था, और समुदाय छोटा और कसकर जुड़ा हुआ था। अधिकांश खनिकों को रोलबैक के साथ जाने के लिए मनाना मुश्किल नहीं था - खासकर जब सातोशी खुद अभी भी सक्रिय रूप से खनन कर रहे थे और उनका महत्वपूर्ण प्रभाव था। लेकिन मिसाल महत्वपूर्ण है: कोई भी इस घटना को आतंक के साथ वापस नहीं देखता है या इसे सामान्य अर्थों में "हमला" नहीं कहता है। बिटकॉइन बच गया - और फल-फूल रहा है।

एक 51% हमला एक उपकरण है - अपने आप में अच्छा या बुरा नहीं। यह सब इस बात पर निर्भर करता है कि इसे कौन चला रहा है। बुरे अभिनेता लाभ के लिए इसका फायदा उठाने की कोशिश कर सकते हैं। लेकिन ईमानदार भागीदार भी इसका उपयोग कर सकते हैं, अंतिम उपाय के रूप में, नेटवर्क की रक्षा के लिए।

अंत में, ब्लॉकचेन केवल कोड नहीं हैं - वे समुदाय हैं। और यदि कोई समुदाय मजबूत और सुव्यवस्थित है, तो वह हमलों का सामना कर सकता है - या उन्हीं उपकरणों के साथ वापस लड़ सकता है।

51% हमले शायद ही कभी आपदा का कारण बनते हैं

मूल बिटकॉइन श्वेतपत्र में, 51% हमले को एक सैद्धांतिक समस्या के रूप में स्वीकार किया गया है - एक जिसे लेखक स्वीकार करता है कि इसका कोई स्पष्ट समाधान नहीं है। तब से, इस अवधारणा ने एक प्रकार का पौराणिक वजन उठाया है: एक खतरा इतना मौलिक है कि यह डिफ़ॉल्ट रूप से अजेय और भयानक लगता है।

और इस लेख में सब कुछ पढ़ने के बाद, आप खुद को यह सोचते हुए पा सकते हैं:

क्या होगा यदि खुफिया एजेंसियां सालों से हर प्रमुख क्रिप्टोक्यूरेंसी की समानांतर श्रृंखलाओं का गुप्त रूप से खनन कर रही हैं, बस सही समय की प्रतीक्षा कर रही हैं ताकि उन्हें प्रकाशित किया जा सके और सभी लेनदेन को पूर्ववत किया जा सके - क्रिप्टो इतिहास को सरकारों और नियामकों के आनंद के लिए मिटाया जा सके?

यह एक डरावना विचार है। लेकिन व्यवहार में, यह लगभग असंभव है।

एक दीर्घकालिक 51% हमला करना अविश्वसनीय रूप से महंगा है। आपको या तो इसकी आवश्यकता है:

- कंप्यूटिंग शक्ति की एक भारी मात्रा (प्रूफ-ऑफ-वर्क में), या

- सभी स्टेकेड सिक्कों के दो-तिहाई से अधिक खरीदने के लिए (प्रूफ-ऑफ-स्टेक नेटवर्क में)।

उदाहरण के लिए, बिटकॉइन में, नेटवर्क के 51% को बनाए रखने में हार्डवेयर और बिजली में अरबों डॉलर का खर्च आएगा। निश्चित रूप से, शायद एक खुफिया एजेंसी उस तरह के ऑपरेशन को छिपा सकती है - कम से कम मशीनें और बिजली का उपयोग। लेकिन एथेरियम जैसे प्रूफ-ऑफ-स्टेक सिस्टम में छिपाने के लिए कुछ भी नहीं है। सभी दांव ऑन-चेन दिखाई दे रहे हैं। कोई भी एजेंसी गुप्त रूप से सत्यापनकर्ता सेट के 67% को जमा नहीं कर सकती है बिना किसी को ध्यान दिए।

इस सप्ताह मोनेरो हमले की लागत प्रति दिन $75 मिलियन होने का अनुमान लगाया गया था। इसका मतलब यह नहीं है कि क्यूबिक ने शाब्दिक रूप से प्रति दिन $75 मिलियन का नुकसान किया। मुद्दा यह है: चाहे आप प्रत्येक ब्लॉक को तुरंत प्रकाशित करें या उन्हें एक दिन के लिए वापस रखें, आपकी ऊर्जा और बुनियादी ढांचा लागत समान है। जो बदलता है वह जोखिम है। जब आप ब्लॉक वापस रख रहे होते हैं, तो समुदाय जवाब दे सकता है - वे नए खनिकों को शामिल कर सकते हैं या आपकी नेटवर्क पहुंच को काट सकते हैं। यदि वे सफल होते हैं, तो आपने अपना सारा काम बर्बाद कर दिया है और आपकी श्रृंखला कभी स्वीकार नहीं की जाती है। उस स्थिति में, हमलावर को पूरा खर्च - संभावित रूप से लाखों - बिना किसी भुगतान के वहन करना पड़ता है। तो $75 मिलियन दैनिक नुकसान नहीं है, लेकिन यह जोखिम की ऊपरी सीमा है। और कुछ ही लोग उस स्तर के जोखिम को वहन कर सकते हैं - खासकर यदि वे हफ्तों या महीनों तक हमले को जारी रखने की कोशिश कर रहे हैं।

यही कारण है कि यहां तक कि "सफल" 51% हमले - जैसे कि हमने अभी देखे हैं - कम समय के लिए होते हैं और अंततः महत्वहीन होते हैं। वे एक पल के लिए चीजों को हिलाते हैं, शायद कुछ ड्रामा पैदा करते हैं, लेकिन अंत में, नेटवर्क ठीक हो जाता है, नुकसान सीमित होता है, और दीर्घकालिक प्रभाव न्यूनतम होता है।

51% हमले का मिथक वास्तविकता से अधिक डरावना है।