Esta semana, la red Monero se encontró bajo un ataque del 51%. El proyecto Qubic afirmó haber obtenido el control sobre la mayoría de la potencia de minado de Monero y lo demostró reescribiendo con éxito varios bloques. Esto suena alarmante: después de todo, muchas personas creen que un ataque del 51% significa la perdición para cualquier criptomoneda. Pero la realidad es mucho menos dramática. Como muestra el caso de Monero, incluso cuando un atacante obtiene temporalmente la mayoría del hashpower, no significa que la red colapse. La cadena de bloques siguió funcionando, el precio de XMR apenas bajó y la vida continuó. Así que analicemos qué es realmente un ataque del 51%, por qué no es el fin del mundo y qué nos han enseñado los incidentes pasados.

¿Qué es un ataque del 51% y qué no puede hacer?

En términos simples, un ataque del 51% ocurre cuando un grupo coordinado de mineros controla más de la mitad de la potencia informática total de una cadena de bloques. Esto les permite minar nuevos bloques más rápido que el resto de la red combinada.

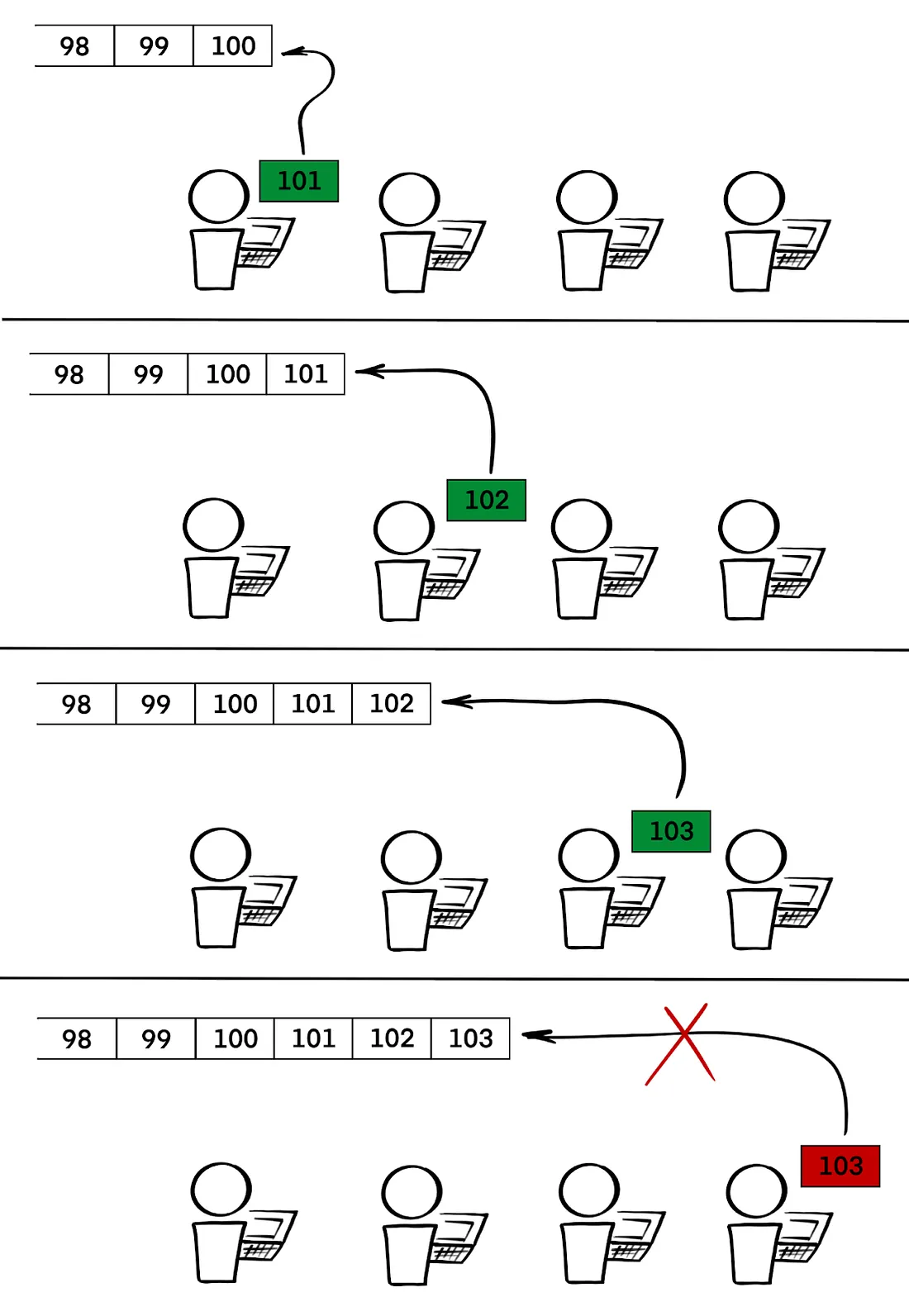

En condiciones normales —cuando la potencia de minado se distribuye entre muchos mineros independientes—, todo aquel que encuentra un nuevo bloque quiere anunciarlo a la red lo más rápido posible. Si se demoran, otro minero podría publicar un bloque diferente a la misma altura, y será una carrera para ver qué versión termina en la cadena oficial y cuál se descarta.

Pero si un minero tiene más hashpower que todos los demás combinados, puede permitirse el lujo de guardar silencio. En lugar de transmitir inmediatamente sus bloques, pueden construir secretamente una versión alternativa de la cadena de bloques. Más tarde, liberan su cadena más larga de una sola vez, y la red, siguiendo las reglas de Prueba de Trabajo (Proof-of-Work), la aceptará, ya que representa el mayor trabajo total.

Esto significa que el atacante puede deshacer bloques previamente confirmados. Imagine que recibió un pago criptográfico, y luego descubrió que el bloque en el que estaba se ha eliminado de la cadena. Sus monedas se han ido y han sido devueltas a la persona que originalmente se las envió.

Entonces, ¿qué puede hacer realmente un atacante del 51%?

- Revertir transacciones confirmadas, incluidas las suyas propias, para realizar gastos dobles.

- Censurar transacciones, excluyendo de los bloques las que no les gustan.

Pero seamos claros sobre lo que un atacante del 51% no puede hacer.

- No pueden falsificar transacciones ni robar monedas que no les pertenecen: no tienen sus claves privadas.

- No pueden revertir los pagos que enviaron antes de que comenzaran a construir su cadena secreta: solo los bloques creados después de que comenzaran el ataque pueden ser reescritos.

- No pueden “romper el protocolo” ni reescribir las reglas de la cadena de bloques. Incluso si intentan minar bloques vacíos (sin transacciones), solo pueden congelar la red temporalmente.

Al final, controlar la mayoría del hashpower no es una varita mágica. Solo da la capacidad de reorganizar las páginas más recientes de la cadena de bloques.

El incidente Monero-Qubic: no hay necesidad de pánico

Volvamos al drama de Monero. El proyecto Qubic logró tomar el control de más del 51% del hashpower de Monero, no por la fuerza bruta, sino incentivando creativamente a los mineros de CPU. Qubic ofreció recompensas en sus tokens nativos QUBIC a quienes minaran Monero a través de su propio pool. Como resultado, la participación de Qubic en la minería de Monero saltó de solo el 1.5% en mayo a más del 25% a fines de julio. Luego, el 12 de agosto, anunciaron que habían cruzado el umbral del 50%. En el lapso de solo cuatro horas, Qubic minó 63 de los 122 bloques de Monero, un poco más de la mitad.

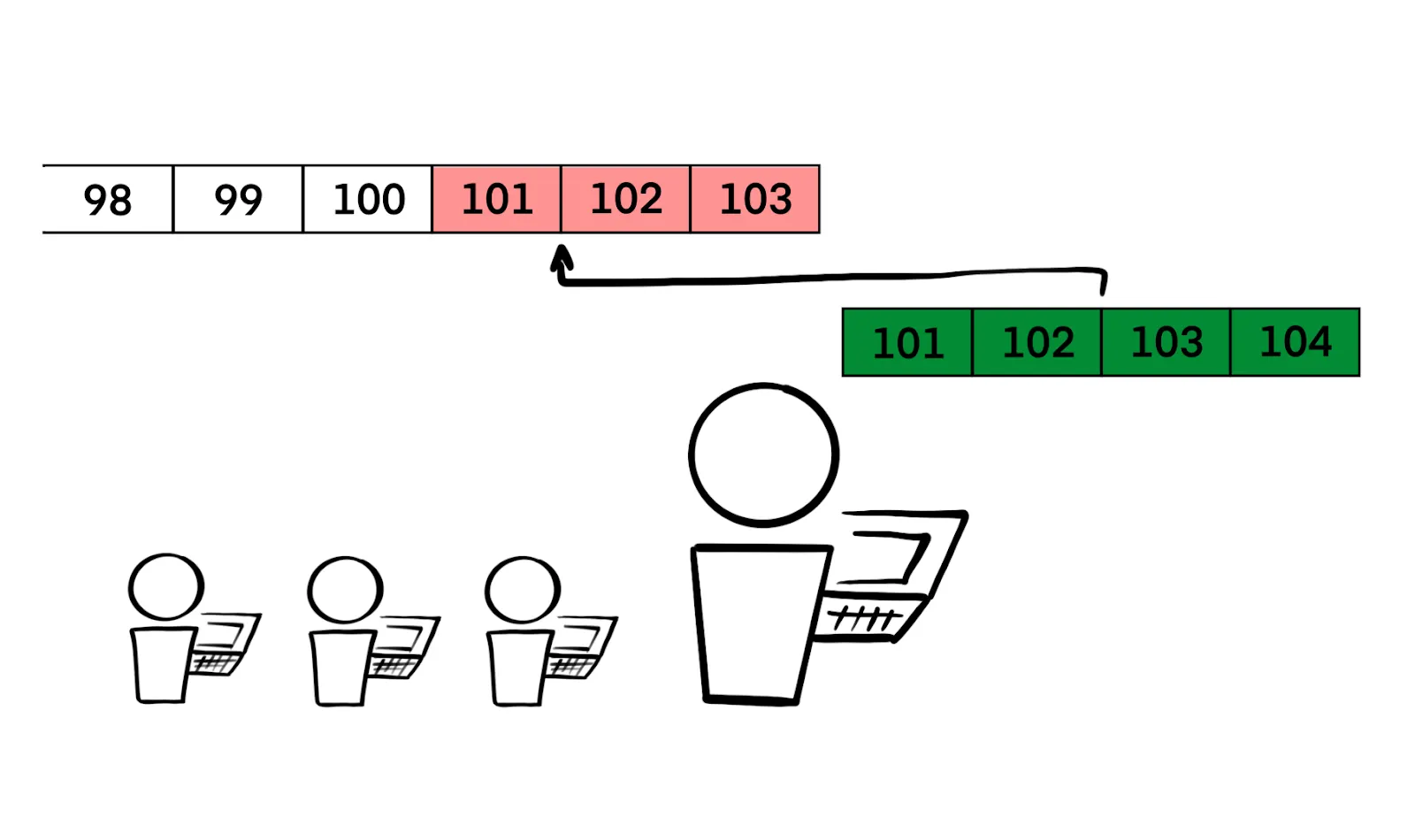

Entonces, ¿qué hicieron realmente con ese poder? Llevaron a cabo una reorganización de la cadena de seis bloques de profundidad. No se detectaron gastos dobles ni intentos de censura, solo una demostración de la vulnerabilidad de Monero. Fue más una prueba de concepto que un ataque económico.

La comunidad de Monero no se quedó de brazos cruzados. En respuesta, alguien lanzó un ataque DDoS a la infraestructura de Qubic. El hashpower de los mineros de Qubic cayó en más de dos tercios, empujándolos del primer al séptimo lugar entre los pools de minería de Monero, al menos durante unas horas. Qubic luego se recuperó y una vez más reclamó la mayoría del hashpower, pero a esas alturas, el pánico ya había disminuido en gran medida. La gente había visto que no había sucedido nada catastróficamente.

¿Y qué hay del precio de Monero? Muchos esperaban un colapso; después de todo, la confianza en la red aparentemente había sido sacudida. Pero en realidad, XMR apenas bajó. En el apogeo del incidente, Monero cayó entre un 7 y un 8%, lo que está dentro del rango de la volatilidad diaria normal para las altcoins. Y al día siguiente, el precio se recuperó un 11% desde su mínimo local. Los poseedores no entraron en pánico. Entendieron que el ataque era temporal y no había roto fundamentalmente nada en Monero.

En Rabbit Swap, tampoco observamos nada fuera de lo común. No hubo frenesí comercial, ni disminución en los intercambios de Monero. XMR siguió siendo uno de los activos más populares en rabbit.io. Y la reorganización de la cadena ni siquiera afectó notablemente las velocidades de intercambio, ya que requerimos de 12 a 15 confirmaciones por transacción, y Qubic nunca reorganizó tantos bloques a la vez.

La comunidad, en cierto sentido, recibió una llamada de atención, y una especie de refuerzo inmunológico. Ahora está claro: incluso un ataque del 51% “exitoso” no es tan peligroso como la gente supone. Aun así, la lección es útil: la descentralización importa, y los usuarios podrían querer evitar minar con pools que se vuelven demasiado grandes.

Ataques del 51% notables y lo que sucedió después

Los ataques del 51% no son nuevos. Han ocurrido antes, principalmente en cadenas de bloques más pequeñas donde controlar la mayoría del hashpower es relativamente fácil. Hemos visto ataques exitosos en Verge, MonaCoin, Vertcoin y Litecoin Cash en 2018-2019. Bitcoin Gold (BTG) también fue atacado dos veces, una en 2018 y otra en 2020, con pérdidas combinadas que superaron los $18 millones.

Pero echemos un vistazo más de cerca a dos casos particularmente importantes.

Ethereum Classic (ETC), 2020

En agosto de 2020, Ethereum Classic sufrió una serie de ataques profundos del 51%. En un momento, los atacantes lograron reorganizar más de 7,000 bloques, lo que equivale a unos dos días completos de transacciones. Se produjeron dobles gastos reales, y los destinatarios supuestamente perdieron alrededor de 807,000 ETC (con un valor de aproximadamente $5 millones en ese momento).

Uno pensaría que ese tipo de ataque destruiría toda la confianza en la red, pero no fue así. ETC sobrevivió. Y lo que es aún más sorprendente, el precio apenas se movió: después del peor ataque, ETC cotizaba alrededor de $6.86, solo un 4% menos que antes. Los mercados lo ignoraron en gran medida.

La mayor reacción provino de los proveedores de infraestructura:

- OKEx amenazó con retirar ETC de la lista debido a los ataques repetidos.

- Coinbase aumentó los tiempos de depósito de ETC a 2 semanas, para reducir el riesgo de confirmar transacciones que podrían revertirse más tarde.

Los desarrolladores de Ethereum Classic respondieron introduciendo actualizaciones y contactando a mineros amigos para ayudar a estabilizar la red. A pesar de ser etiquetado como vulnerable, ETC sigue funcionando hoy y permanece entre las 50 principales criptomonedas.

Bitcoin SV (BSV), 2021

En 2021, Bitcoin SV —una bifurcación de Bitcoin— se enfrentó a una situación extraña: no solo uno, sino varios ataques superpuestos del 51%. ¿Cómo es posible? Después de todo, se supone que cada atacante necesita la mayoría del hashpower.

En el caso de BSV, un único minero desconocido lanzó simultáneamente múltiples cadenas en competencia. En diferentes momentos, publicaban diferentes versiones de la cadena de bloques. Como resultado, hubo caos. Diferentes nodos seguían diferentes cadenas “correctas”.

La Asociación BSV finalmente recomendó una solución drástica: configurar manualmente los nodos para rechazar bloques del atacante. Esto significó anular temporalmente las reglas predeterminadas de la red. No todos estuvieron de acuerdo con esto: algunos nodos siguieron una cadena, otros siguieron otra. Pero una vez que el atacante se detuvo, se restauró la regla habitual de "la cadena más larga gana". Los nodos se resincronizaron y BSV siguió funcionando.

Entonces, ¿por qué era vulnerable BSV? Porque utiliza SHA-256, el mismo algoritmo de minería que Bitcoin, pero con una fracción del hashpower. Eso hizo que fuera relativamente barato para un atacante alquilar o redirigir mineros SHA-256 y atacar BSV. A pesar del humillante ataque, BSV no murió. Su reputación se vio afectada, pero la moneda todavía se negocia hoy, y todavía está disponible en rabbit.io. Durante el ataque, el precio cayó, pero no catastróficamente. Los poseedores se mantuvieron sorprendentemente tranquilos, esperando que pasara el caos.

Por un lado, es difícil imaginar que alguien confíe en una red donde las transacciones confirmadas pueden deshacerse silenciosamente. Pero por otro lado, la mayoría de estos ataques se dirigieron a redes pequeñas: monedas marginales con bajo hashpower que la gente nunca trata como almacenes seguros de valor. El mercado a menudo reacciona encogiéndose de hombros.

Las cosas serían muy diferentes si alguien intentara esto en Bitcoin, pero eso es esencialmente imposible. El costo de un ataque así sería astronómico y completamente antieconómico. Por el contrario, las cadenas más pequeñas a menudo son atacadas utilizando hashpower alquilado de los mercados de minería: es barato y fácil.

Eso es lo que hace que la historia de Monero de esta semana sea tan interesante. Es un raro ejemplo de una criptomoneda popular que fue víctima de un ataque real del 51%. Y lo que es más, el ataque demostró que ni siquiera necesitas alquilar o comprar un hashpower masivo. Puedes obtenerlo mediante crowdsourcing ofreciendo a la gente tokens básicamente inútiles como incentivo.

Lo que plantea una reflexión aleccionadora: si eso es posible, entonces quizás ninguna red sea verdaderamente segura, ni siquiera Bitcoin.

Un ataque exitoso del 51% a Bitcoin, desde dentro

Técnicamente hablando, incluso Bitcoin ha experimentado un ataque del 51%. Pero en este caso, no provino de actores maliciosos, sino de los propios desarrolladores de Bitcoin, que intentaban salvar la red.

En agosto de 2010, se descubrió un error crítico en el código base de Bitcoin. Permitió a alguien crear una transacción con dos salidas de 92 mil millones de BTC cada una. Sí, en serio, el bloque #74638 incluía una transacción que envió un total de 184,467,440,737 BTC a tres direcciones diferentes. Esto lo rompió todo: violó el límite de suministro de 21 millones de BTC, interrumpió el consenso y amenazó con matar a Bitcoin antes de que tuviera la oportunidad de tener éxito.

Pero Satoshi Nakamoto y otros desarrolladores centrales actuaron rápido. En cinco horas, lanzaron un parche que corrigió el error y evitó tales transacciones mal formadas. Luego instaron a los mineros a comenzar a construir sobre el bloque #74637, reemplazando efectivamente el bloque #74638 y eliminando la transacción inválida de la cadena de bloques.

Anteriormente en este artículo, dije que un ataque del 51% no puede revertir bloques que fueron confirmados antes de que comenzara el ataque. Pero en este caso, los desarrolladores pudieron hacer exactamente eso, porque la versión parcheada de la cadena fue respaldada por una abrumadora mayoría del hashpower de la red. Eso le dio la capacidad de superar a la cadena "mala", que tenía una ventaja de cinco horas. Una vez que la versión corregida se hizo más larga, el resto de la red la adoptó y las monedas inválidas desaparecieron. Bitcoin se salvó.

Por supuesto, esto sucedió cuando el hashpower de Bitcoin aún era minúsculo, y la comunidad era pequeña y muy unida. Convencer a la mayoría de los mineros para que aceptaran la reversión no fue difícil, especialmente porque Satoshi mismo todavía estaba minando activamente y tenía una influencia significativa. Pero el precedente es importante: nadie mira hacia atrás a este evento con horror o lo llama un "ataque" en el sentido habitual. Bitcoin sobrevivió y prosperó.

Un ataque del 51% es una herramienta, no buena ni mala en sí misma. Todo depende de quién la maneje. Los malos actores pueden intentar explotarla para obtener ganancias. Pero los participantes honestos también pueden usarla, como último recurso, para proteger la red.

Al final, las cadenas de bloques no son solo código, son comunidades. Y si una comunidad es fuerte y está bien organizada, puede resistir los ataques, o incluso contraatacar con las mismas herramientas.

Por qué los ataques del 51% rara vez conducen al desastre

En el whitepaper original de Bitcoin, el ataque del 51% se reconoce como un problema teórico, uno para el que el autor admite que no tiene una solución clara. Desde entonces, el concepto ha llevado consigo una especie de peso mítico: una amenaza tan fundamental que se siente imparable y aterradora por defecto.

Y después de leer todo este artículo, quizás se pregunte:

¿Y si las agencias de inteligencia han estado minando en secreto cadenas paralelas de cada criptomoneda importante durante años, solo esperando el momento adecuado para publicarlas y deshacer todas las transacciones, borrando la historia de las criptomonedas para el deleite de los gobiernos y reguladores de todo el mundo?

Ese es un pensamiento aterrador. Pero en la práctica, es casi imposible.

Llevar a cabo un ataque del 51% a largo plazo es increíblemente costoso. Necesitas:

- una cantidad abrumadora de potencia informática (en Prueba de Trabajo), o

- comprar más de dos tercios de todas las monedas apostadas (en redes de Prueba de Participación).

En Bitcoin, por ejemplo, mantener el 51% de la red costaría decenas de miles de millones de dólares en hardware y electricidad. Claro, quizás una agencia de inteligencia podría ocultar ese tipo de operación, al menos las máquinas y el uso de energía. Pero en sistemas de Prueba de Participación como Ethereum no hay dónde esconderse. Todas las participaciones son visibles en la cadena. Ninguna agencia puede acumular secretamente el 67% del conjunto de validadores sin que todos se den cuenta.

El ataque a Monero de esta semana se estimó que costaba 75 millones de dólares por día mantenerlo. Eso no significa que Qubic perdiera literalmente 75 millones de dólares al día. El punto es: ya sea que publiques cada bloque de inmediato o los retengas todos durante un día, tus costos de energía e infraestructura son los mismos. Lo que cambia es el riesgo. Mientras retienes bloques, la comunidad podría responder: podrían incorporar nuevos mineros o cortarte el acceso a la red. Si tienen éxito, habrás desperdiciado todo tu trabajo y tu cadena nunca será aceptada. En ese escenario, el atacante asume el costo total —potencialmente decenas de millones— sin ningún beneficio. Así que 75 millones de dólares no es una pérdida diaria, pero sí es el límite superior del riesgo. Y pocos pueden permitirse ese nivel de riesgo, especialmente si intentan continuar el ataque durante semanas o meses.

Es por eso que incluso los ataques del 51% "exitosos", como el que acabamos de presenciar, tienden a ser de corta duración y, en última instancia, intrascendentes. Sacuden las cosas por un momento, tal vez causan algo de drama, pero al final, la red se recupera, el daño es limitado y el impacto a largo plazo es mínimo.

El mito del ataque del 51% es más aterrador que la realidad.